Защита Mikrotik¶

Микротики любят хакать и использовать во всяких ботнетах, поэтому их надо защищать.

Подготовка¶

Interface List¶

Списки интерфейсов - штука довольно полезная, в будущем может понадобиться для разграничения доступа - например, если мы хотим сделать так, чтобы доступ к MAC Server был только со всех LAN портов.

Создание списка¶

Для начала нам нужно создать сам список.

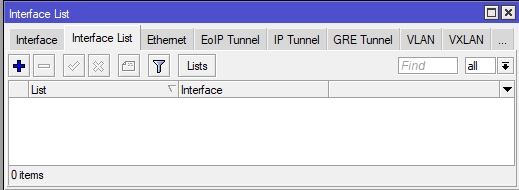

Заходим в Interfaces -> Interface List. Здесь мы увидим существующие списки интерфейсов:

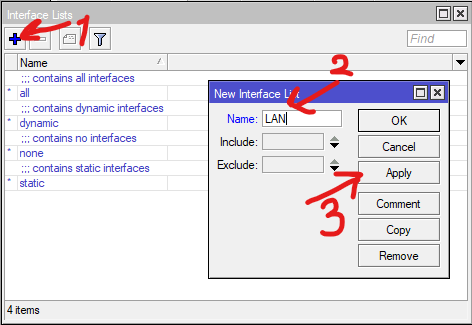

Нажимаем Lists, в появившемся оке синий плюсик (1) и создаем список. Например, я хочу создать список LAN (2), в который буду добавлять все мною используемые LAN порты. Жмём Apply:

Команда для создания списка в терминале: /interface list add name=<название>

Добавление интерфейсов в список¶

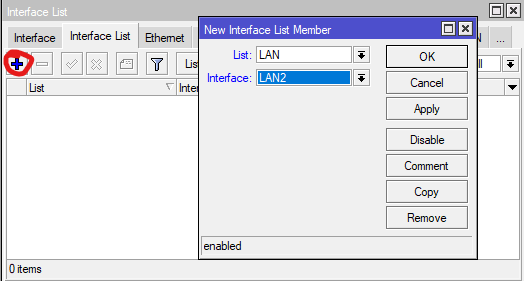

В Interface List жмем на синий плюсик, открывается окно. В List выбираем наш созданный список, в Interface - интерфейс, который мы хотим добавить в список:

Повторяем так для всех интерфейсов, которые надо добавить.

Команда для добавления интерфейса в список: /interface list member add interface=<интерфейс> list=<список>

Обновления¶

Устанавливайте обновления по мере необходимости, это РЕАЛЬНО важно, в них очень часто есть исправления безопасности.

Простейший способ обновиться: System -> Packages -> Check For Updates -> Download and Install.

Командой: /system package update install

Учетная запись¶

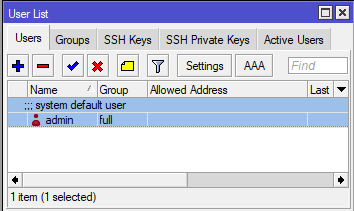

Учеткой admin мы не пользуемся, её мы отключаем и создаем новую учетную запись с не стандартным логином (никаких user, guest) и сложным паролем.

Настройка УЗ проходит в System -> Users:

Сначала создаем новую УЗ, потом уже отключаем admin. Создавать на синий плюсик, отключать на красный крестик.

Через терминал добавить нового юзера можно так: /user add name=<user> group=<group> password=<password>.

Отключить админа через терминал можно так: /user disable admin

Автообнаружение¶

В RouterOS есть инструмент для обнаружения активного сетевого оборудования. Так роутеры Mikrotik (и не только) получают информацию о друг друге и могут выполнить автоматическую настройку некоторых функций. Но так же важно понимать - например протокол MNDP передает чувствительную информацию (версию ОС), а это нам иногда не нужно.

Выключаем автообнаружение¶

В целях безопасности (особенно если вы используюте Mikrotik только дома) рекомендую отключить этот функционал.

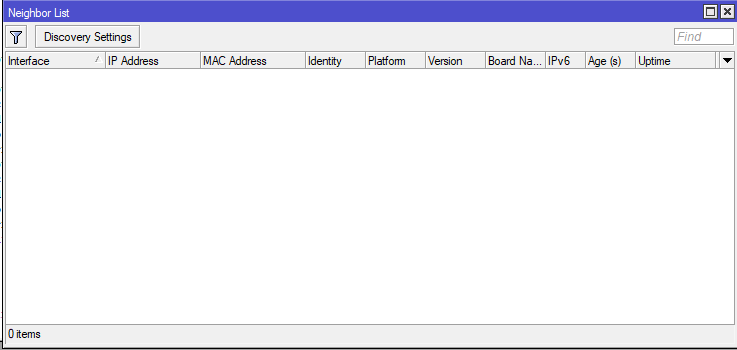

Посмотреть оборудование можно перейдя в IP -> Neighbors

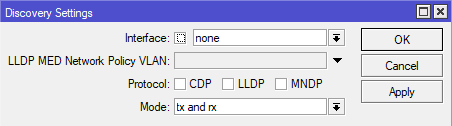

Кликаем на Discovery Settings, заходим в интерфейс и выбираем none. Снимаем галочки со всех пунктов в Protocol:

Команда для терминала: /ip neighbor discovery-settings set discover-interface-list=none protocol=""

Ограничиваем автообнаружение¶

Если вам действительно надо оставить автообнаружение включенным - то в discover-interface-list можно указать список интерфейсов (что это такое - читайте в пункте Подготовка), который можно создать в Interface -> Interface List. Как правило, автообнаружение включают только для LAN сетей.

Естественно, в данном случае надо выбрать протоколы, которые должны работать при автообнаружении. Их всего три:

- CDP (Cisco Discovery Protocol) - протокол для работы с Cisco.

- LLDP (Link Layer Discovery Protocol) - свободный протокол, почти все железки умеют работать с ними.

- MNDP (MirkoTik Neighbor Discovery Protocol) - протокол для работы с Микротами.

Сервисы¶

Выключаем ненужные сервисы¶

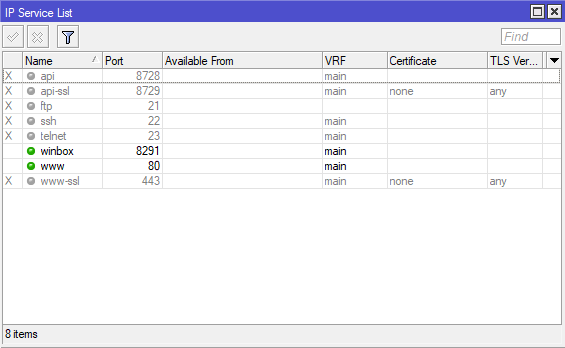

По умолчанию на Mikrotik включены зачастую ненужные сервисы, по типу ftp, telnet, ssh.

Заходим в IP -> Services и выключаем то, что нам не нужно. Я оставил лишь winbox и www.

Команда для терминала: /ip service disable <сервис>.

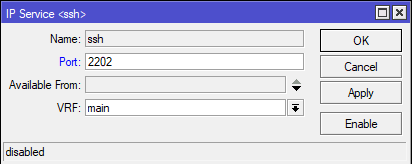

Меняем порты¶

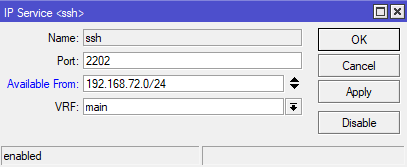

Полезно будет поменять порты для сервисов типа SSH (если вы его оставили) или web на нестандартные. Кликаем по сервису, открывается всплывающее окно, там меняем порт на любой вам удобный и жмем сохранить.

Команда для терминала: /ip service set <сервис> port=<порт>

Разрешаем доступ с конкретных подсетей или IP¶

При наличии нескольких подсетей (например имеем гостевую подсеть, серверную и админскую) очень удобно ограничить доступ к сервисам только с конкретных подсетей (например, только с админской).

Снова кликаем по сервису, пишем в Available From нашу подсеть, сохраняем.

Команда для терминала: /ip service set <сервис> address=<IP1,IP2>

MAC Server¶

MAC Server - это сервер, который позволяет подключаться к RouterOS по MAC.

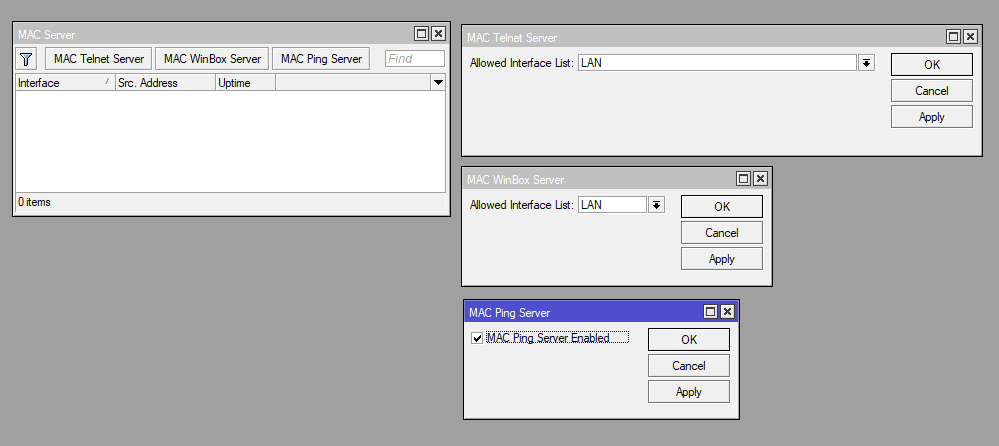

Для настроек заходим в Tools -> MAC Server.

После включения нас встретит панелька MAC Server, сверху неё - три кнопки: MAC Telnet Server, MAC WinBox Server и MAC Ping Server:

- MAC Telnet Server - телнет сервер, но по маку. Оставляем доступным только в локалке.

Команда для установки списка интерфейсов (что это такое - читайте в пункте Подготовка), с которых будет работать MAC telnet -/tool mac-server set allowed-interface-list=<список интерфейсов> - MAC WinBox Server - тот самый WinBox сервер, оставляем доступным только в локалке.

Команда для установки списка интерфейсов, в которых бы работал WinBox Server:/tool mac-server mac-winbox set allowed-interface-list=<список интерфейсов> - MAC Ping Server - включает отклик устройства при пинге через MAC-ping. Можно отключить, если не нужен.

Команда для отключения:/tool mac-server ping set enabled=no

Очень рекомендую не отключать MAC WinBox и MAC Telnet - может быть момент, когда из-за неправильных настроек ты сломаешь себе доступ по Winbox/вебу. В таком случае у тебя останется запасной вариант - подключиться по MAC'у и поправить настройки.